Indhold

- Hvad er Ransomware?

- Hvad skal man gøre ved Ransomware

- Dagens nyt og forbedret Ransomware

- Beskyttelse af din computer

Kilde: 72soul / Dreamstime.com

Tag væk:

Ransomware er en særlig usmagelig type malware. Når først den er forankret på et offers computer, er der få gode muligheder.

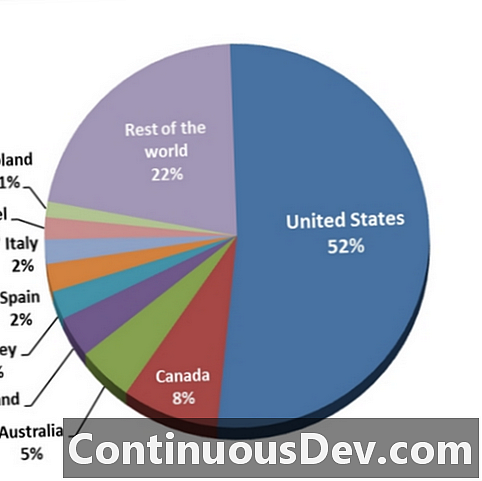

Ransomware eller krypto-afpresning gør en kraftig genopblussen. I december 2013 bestemte ESET Security, at ransomware, der tilhører den uærlige CryptoLocker-familie, har udbredt sig til hvert hjørne af verden. Og mere end 50 procent af angrebene foregik lige her i USA.

Kilde: ESET Security

Selvom CryptoLocker er et meget succesrig stykke malware, ser det ud til, at det er ved at blive overbrudt af en endnu mere lumsk ransomware kaldet PowerLocker.

Hvad er Ransomware?

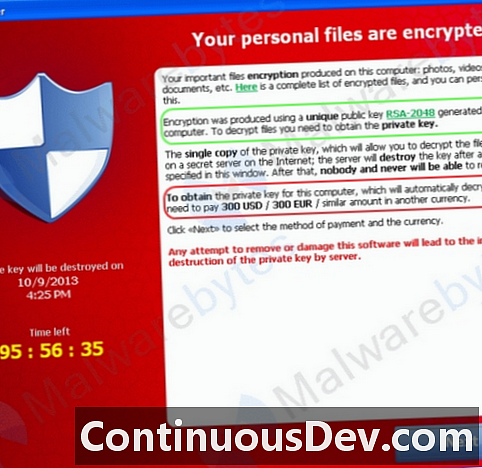

For dem, der ikke kender ransomware, er det nu tid til at lære det. Det er faktisk meget bedre at læse om det nu end at blive introduceret til det via et uhyggeligt udseende vindue som nedenunder.Kilde: Malwarebytes.org

Diaset reklamerer for, at ransomware, i dette tilfælde CryptoLocker, har overtaget offerets computer. Malwarebytes.org har bestemt, at CryptoLocker søger efter filer med følgende udvidelser:

3fr, accdb, ai, arw, bay, cdr, cer, cr2, crt, crw, dbf, dcr, der, dng, doc, docm, docx, dwg, dxf, dxg, eps, erf, indd, jpe, jpg, kdc, mdb, mdf, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c, pdd, pef, pem, pfx, ppt, pptm, pptx, psd, pst, ptx, r3d, raf, rå, rtf, rw2, rwl, srf, srw, wb2, wpd, wps, xlk, xls, xlsb, xlsm, xlsx

Nogle af de mere kendte udvidelser, der findes med fed skrift, er relateret til Microsoft Office-dokumenter. Hvis offeret havde dokumenter med nogen af de ovennævnte udvidelser på deres nu inficerede computere, ville filerne blive helt utilgængelige. Med andre ord, de vil blive holdt løsepenge.

I skærmbilledet ovenfor nævner sektionen i grønt, at kryptering af offentlig-privat nøgle blev brugt til at kryptere filerne. Og medmindre du arbejder for NSA, er den slags kryptering sandsynligvis uknuselig. Sektionen med rødt cirkulerer løsesumbeløbet, i dette tilfælde $ 300.

Hvad skal man gøre ved Ransomware

Når infektionerne er inficeret med ransomware, er indstillingerne enkle. Ofre betaler enten op, eller så gør de det ikke. Ingen af valgmulighederne er et godt valg. At betale ikke betyder, at filerne går tabt. Derefter skal brugeren beslutte, om han skal skrubbe computeren med et anti-malware-produkt eller genopbygge computeren fuldstændigt.

Men at udbetale løsepenge stinker også, fordi dette tvinger ofrene til at stole på afpresningsmanden. Før du bider i kuglen og betaler løsepenge, skal du overveje følgende: Når afpresningsmanden har pengene, hvorfor dekrypteringsoplysninger? Og hvis det hele fungerer, og dine filer frigives, skal du stadig gennemgå den samme proces med at beslutte, om du skal skrubbe computeren med et anti-malware-produkt eller genopbygge det.

Dagens nyt og forbedret Ransomware

Tidligere nævnte jeg kort PowerLocker som den nye og forbedrede ransomware. Og det har potentialet til at gøre mere skade end nogen tidligere variant af ransomware. Dan Goodin hos Ars Technica leverede denne forklaring på, hvad PowerLocker er i stand til at gøre.I sit indlæg udtaler Goodin, at den digitale undergrundsbane har besluttet at blive kommerciel og tilbyder PowerLocker som et DIY malware-kit til $ 100, hvilket betyder, at flere dårlige mennesker - især dem, der ikke er dygtige til malware-tale - vil være i stand til at påføre økonomiske smerter ved intetanende Internet rejsende.

"PowerLocker krypterer filer ved hjælp af nøgler baseret på Blowfish-algoritmen. Hver nøgle krypteres derefter til en fil, der kun kan låses op af en 2048-bit privat RSA-nøgle," skriver Goodin.

Jeg kan godt lide at anden kildeoplysninger om malware, der netop er blevet opdaget, og som endnu ikke cirkulerer i naturen. Så jeg kontaktede Marcin Kleczynski, administrerende direktør og grundlægger af Malwarebytes.org, og bad om hans mening om PowerLocker.

Kleczynski nævnte sammen med sine kolleger Jerome Segura og Christopher Boyd, at PowerLocker er så nyt, at meget af det, der bliver offentliggjort, er spekulation. I lyset af dette forbedrer PowerLocker potentielt CryptoLocker ved at være i stand til:

- Deaktiver visse centrale Windows-programmer, såsom task manager, regedit og command line terminal

- Start i regelmæssig og sikker tilstand

- Undgå VM-detektion og populære debuggers

"I betragtning af CryptoLockers succes er det ikke overraskende at se copycats komme med bedre funktioner," sagde Kleczynski. "Den gode nyhed: da denne trussel blev fanget tidligt, bør den give de retshåndhævende myndigheder mulighed for at sømme den, inden den kommer ud og begynder at inficere pc'er."

Beskyttelse af din computer

Så hvordan kan du beskytte dig selv mod at blive løst? Kleczynski giver nogle enkle råd."Vær forsigtig, når du åbner vedhæftede filer. Især: Amazon, DHL og andre lignende fakturaer, der kommer som en zip-fil. Oftere er ikke disse forfalskede og indeholder malware," sagde Kleczynski.

Derudover er der ingen magisk formel til at undgå ransomware. Det er bare malware, der leder efter sårbare computere til at udnytte. Anti-malware-programmer kan være til hjælp, men de sparker normalt ind efter, at dataene er krypteret. Den bedste løsning er at holde computerens operativsystem og applikationssoftware ajour og fjerne alle svagheder, som de onde kunne udnytte.